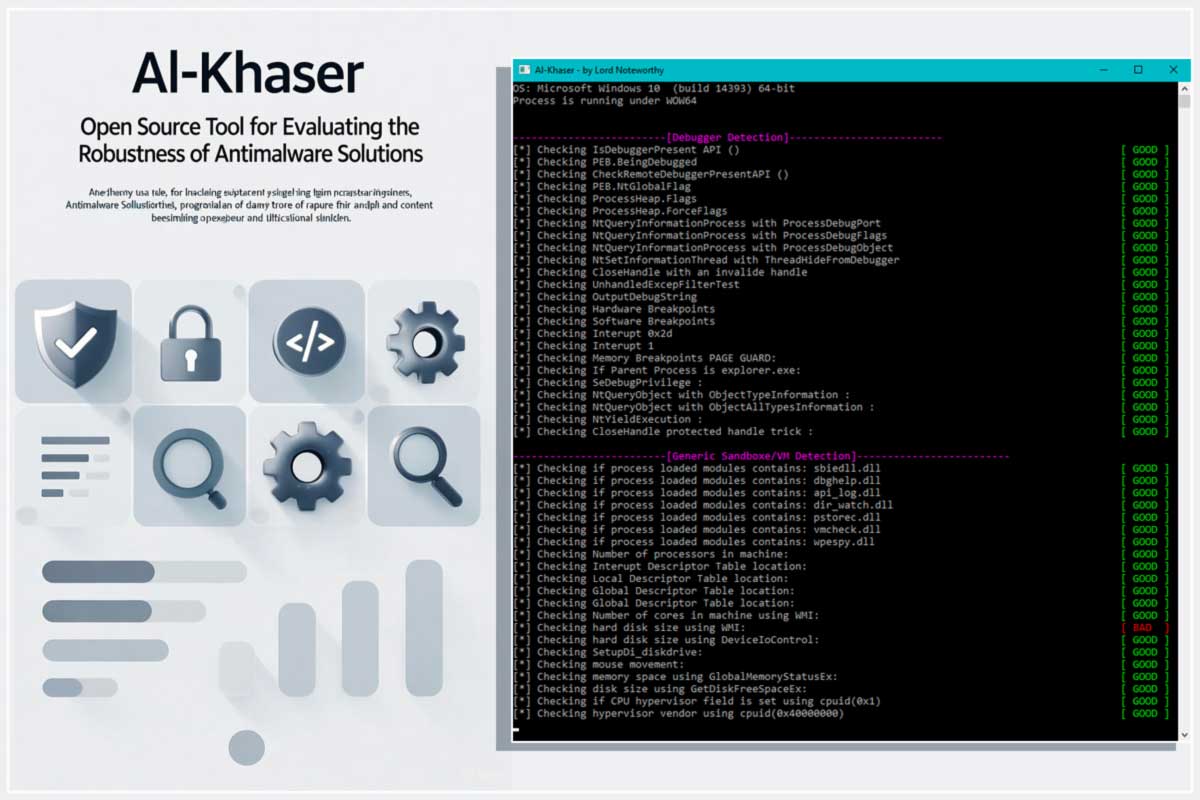

في مجال الأمن السيبراني، حيث تتطور التهديدات باستمرار، يحتاج المحترفون إلى أدوات موثوقة للتحقق من دفاعاتهم. تبرز أل-خاسر، وهي مشروع مفتوح المصدر يُستضاف على GitHub، كحل عملي لاختبار فعالية برامج مكافحة الفيروسات وأدوات اكتشاف التهديدات المتقدمة (EDR). أطلقها المطور أيوف فوزي، وهي ملف تنفيذي خفيف الوزن – لا يتجاوز 2 ميغابايت – يحاكي سلوكيات البرمجيات الخبيثة النموذجية دون التسبب في أضرار حقيقية، مما يتيح تحديد الثغرات في أنظمة الحماية. على عكس الاختبارات الغازية(“الاختبارات الدخيلة” أو “الاختبارات المتدخلة”)، يركز أل-خاسر على تقنيات الهروب الموثقة، مستوحاة من إطار عمل مثل MITRE ATT&CK، لتقييم واقعي وغير مدمر.

يعتمد المبدأ على تنفيذ سلسلة من الفحوصات للكشف عما إذا كان بيئة التحليل – مثل الآلة الافتراضية أو المُعدل – موجودة، ويتكيف مع الأفعال بناءً على ذلك. هذا يسلط الضوء على نقاط ضعف الحلول التي تعتمد على الذكاء الاصطناعي، مظهرة أن الطرق التقليدية، مثل قياس وقت التنفيذ أو استجواب واجهات برمجة التطبيقات في ويندوز، قد تمر دون اكتشاف. أشارت دراسات حديثة، مثل تلك المنشورة في أعمال مؤتمر ICISSP 2020، إلى استخدام هذا الأداة لقياس تأثير تقنيات الهروب على برامج مكافحة الفيروسات، مكشفة عن معدلات كشف متفاوتة حسب المنتجات المختبرة. وبالتالي، يُعتبر أداة موضوعية لفرق تكنولوجيا المعلومات، مساعدة في تحديد الأولويات للتحديثات اللازمة.

تشمل ميزاته الرئيسية أكثر من 70 اختبارًا يغطي اكتشاف الآلات الافتراضية (مثل VMware وVirtualBox وQEMU)، والمحاكاة، والصناديق الرملية، والتدقيق. على سبيل المثال، يمكنه التحقق من عدد النوى في وحدة المعالجة المركزية أو عناوين MAC المحددة للمُحاكيات لمحاكاة الهروب من الآلات الافتراضية. يُقدر المستخدمون المتقدمون الخيارات عبر سطر الأوامر، مثل --check DEBUG --sleep 30 لتمديد اختبار مضاد التدقيق، مما يجعل الأداة قابلة للتكيف مع سيناريوهات متنوعة. أتت الإصدارة الأخيرة، الصادرة في نوفمبر 2024، بتحسينات لهذه الآليات لتشمل مناورات أكثر تعقيدًا، مع الحفاظ على ترخيص GNU للاستخدام الحر.

يجد أل-خاسر صدى لدى فرق الرد الدفاعي ومحبي الآلات الافتراضية. على منصات مثل Reddit، يستخدمه مجتمع VFIO لإخفاء الآلات الافتراضية أثناء جلسات الألعاب، مما يختبر متانة أنظمة مكافحة الغش مثل BattlEye أو Vanguard. بالنسبة للشركات، هو ميزة في اختبار الاختراق: بإظهار الثغرات المحتملة، يبرر الاستثمارات في التدريب أو الأدوات الأكثر كفاءة، دون مخاطر تعطيل العمليات.

ومع ذلك، يتطلب استخدامه حذرًا. صُمم للبيئات المعزولة مثل الآلات الافتراضية المخصصة، وقد يُطلق أل-خاسر تنبيهات غير مرغوب فيها إذا تم تشغيله على أنظمة الإنتاج، مما قد يؤدي إلى إيجابيات كاذبة أو تحقيقات داخلية. يوصي الخبراء بالحصول على إذن مسبق وتنفيذه في وضع الاختبار لتجنب أي تأثير على الإنتاجية. في المجمل، ليس أل-خاسر برمجية خبيثة، بل أداة كاشفة صادقة للحدود الحالية في الأمن السيبراني.

متوفرة مجانًا على GitHub، تدعو أل-خاسر مسؤولي تكنولوجيا المعلومات إلى تقييم ذاتي استباقي. في زمن تتكاثر فيه الهجمات المتطورة، تعزز اعتماد مثل هذه المعايير المفتوحة المصدر من المرونة الرقمية، مع تعزيز مجتمع تعاوني حول الدفاع.